各单位:

为为深入贯彻落实习总书记在全国网络安全和信息化工作会议上的重要讲话精神,树立正确的网络安全观,提升企业与高校信息安全技术应用建设能力,加快网络与信息安全技术技能型人才培养,建设网络强国,并深入宣传贯彻《中华人民共和国网络安全法》,推进各单位网络信息安全建设,营造安全、健康、文明、和谐的网络环境,特为各单位提供学习《中华人民共和国网络安全法》和提高信息安全意识的空间。现将相关事项通知如下:

一、组织机构

1.主办单位:江苏省计算机学会

2.承办单位:江苏省计算机学会信息安全专业委员会、北京易霖博信息技术有限公司

3.协办单位:南京市栖霞区管委会、南京邮电大学、中国矿业大学、东南大学、陆军工程大学、南京森林警察学院、南京信息职业技术学院、常州信息技术职业学院

二、培训主要内容

本次培训内容主要分为《网络安全法》与信息安全保密意识培训、信息安全攻防技术培训。

《网络安全法》与信息安全保密意识培训为期一期,共半天,培训内容主要是针对《网络安全法》的解读,并根据最新的安全事件来分析人们在日常生活中可能遇到与信息安全相关的内容,通过结合日常生活中的具体情况和要求,辅以生动、形象、简洁的方式进行,来提高大家的信息安全及保密意识。培训大纲具体如下:

|

培训时间

|

培训主题

|

培训内容

|

|

9:00-9:50

|

网络安全法

|

《网络安全法》之的基本原则

《网络安全法》之安全战略

《网络安全法》之网络安全监管体制

《网络安全法》之关键信息基础设施

《网络安全法》之安全义务与责任

《网络安全法》之监测预警与应急处置

|

|

9:50-10:10

|

茶歇

|

茶歇

|

|

10:10-11:00

|

什么是信息安全

|

什么是信息

信息安全目标

信息安全环境

信息安全实质

|

|

11:10-12:00

|

信息安全形势

|

安全事件

安全漏洞

恶意代码

邮件安全

无线安全

移动威胁

网络犯罪

数据泄露

|

信息安全攻防技术培训为期3期,每期5天,培训内容主要包括Web安全、攻防工具与脚本编写,AWD攻防对抗与二进制安全,培训大纲具体如下:

第一期培训主题为Web安全,培训内容主要是Web安全中涉及到的各种漏洞的原理、攻击方式以及防御措施,培训过程中对跟Web安全相关的一些竞赛赛题进行综合回顾。第一期信息安全

技术培训大纲如下:

|

培训时间

|

课程主题

|

课程内容

|

|

第一天

|

Web

安全基础

|

Web应用与Web应用安全的发展

Web安全的隐患与本质

HTTP协议简介

HTTP请求/响应交互模型

HTTP报文结构

会话管理简介

cookie与session原理介绍

Web应用各层级服务组件与漏洞类型

网页的渲染流程与解析流程

同源策略介绍

Cookie的安全策略

内容安全策略CSP

|

|

信息收集

|

信息收集简介

信息收集之网站与服务器信息收集

利用搜索引擎进行信息收集

利用社会工程学进行信息收集

主机发现

端口扫描

服务器应用与系统版本侦测

Nmap工具的使用

|

|

第二天

|

XSS跨站脚本攻击

|

Javascript基础

XSS简介

XSS攻击手段及影响

XSS安全隐患的产生原因

href属性与src属性的XSS

Javascript的动态生成

XSS防御措施

|

|

CSRF

|

CSRF跨站请求伪造介绍

CSRF攻击手段与影响

CSRF安全隐患的产生原因

CSRF防御措施

|

|

SSRF

|

SSRF简介

SSRF本地利用方式

SSRF远程利用方式

CTF竞赛中的SSRF题型讲解

|

|

第三天

|

SQL注入漏洞

|

SQL语法介绍

SQL注入漏洞形成原理

SQL注入漏洞的挖掘技巧

多种数据库的SQL注入的高级利用技巧

SQL注入防御措施

SQLMap工具的使用讲解

|

|

其他注入

类漏洞

|

XML实体注入

Xpath注入

CRLF注入

命令注入

代码注入

|

|

第四天

|

文件上传与解析漏洞

|

Webshell简介

Webshell管理工具使用

常见的文件上传的检测方式

针对客户端检测的绕过方式

针对服务端检测的绕过方式

针对文件上传其他特殊的ByPass技巧

Apache、IIS、Nginx解析漏洞的原理

Apache、IIS、Nginx解析漏洞的利用方法

|

|

文件包含漏洞

|

文件包含漏洞简介

文件包含漏洞挖掘

文件包含漏洞利用方式

文件包含漏洞防御措施

|

|

业务逻辑漏洞

|

业务逻辑漏洞概述

越权逻辑漏洞

密码找回逻辑漏洞

支付逻辑漏洞

|

|

第五天

|

PHP漏洞

|

弱类型

变量覆盖

魔术函数

协议流

PHP反序列化简介

PHP反序列化漏洞简介

利用反序列化漏洞进行变量覆盖

利用反序列化漏洞进行命令注入

CTF中的反序列化漏洞题型讲解

|

|

权限提升

|

权限提升简介

利用Windows系统漏洞进行提权

利用Linux系统漏洞进行提权

利用数据库进行提权

利用其他方法进行提权

权限提升的其他辅助措施

|

第二期信息安全攻防技术培训主题为工具与脚本,培训内容主要是攻防渗透以及信息安全竞赛赛事中常用到的攻防渗透工具,如:AWVS、Nessus、BurpSuite、Metasploit等,以及Python的基础编程知识与脚本编写,培训过程中会对跟脚本编写相关的竞赛赛题进行综合回顾。第二期信息安全攻防技术培训大纲如下:

|

培训时间

|

课程主题

|

课程内容

|

|

第一天

(渗透工具)

|

Web扫描

工具

|

利用AWVS进行网站漏洞扫描

AWVS SiteCrawler站点爬虫

AWVS子域名爆破

AWVS HTTP Tools使用

AWVS盲注工具、Auth测试器与结果比较器使用

AWVS Web Service扫描与Web Service Editor

AWVS AcuSensor灰盒测试扫描

|

|

系统扫

描工具

|

Nessus注册码申请与在线安装

Nessus离线安装与更新插件

Nessus策略的配置

使用Nessus进行漏洞扫描

|

|

截包工具

|

BurpSuite工具简介

BurpSuite工具安装与环境配置

BurpSuite各模块的讲解

实战:利用BurpSuite进行密码爆破

实战:利用BurpSuite进行SQL盲注利用

实战:利用BurpSuite截获移动端流量

|

|

第二天

(渗透框架)

|

Metasploit基础

|

专业术语讲解

Metasploit框架介绍

Metasploit基本用法

|

|

MSFVenom

详解

|

MSFVenom参数讲解

MSFVenom运行格式

MSFvenom生成Payload

|

|

Meterpreter详解

|

Meterpreter介绍

Meterpreter命令讲解

|

|

辅助模块讲解

|

数据库相关辅助模块

Web服务相关辅助模块

其它辅助相关辅助模块

|

|

服务端渗透

|

针对Windows2003服务器的攻击

针对Metasploitables的攻击

针对Windows7系统漏洞的攻击

|

|

客户端的渗透

|

客户端渗透基础

针对office漏洞利用

针对浏览器的漏洞利用

针对java jre的漏洞利用

针对AdobePDF阅读器的漏洞利用

|

|

后渗透阶段

|

后渗透阶段简介

后渗透模块之权限提升

后渗透模块之信息收集

数据包捕获

PassingTheHash

Hash传递以及使用JTR爆破Hash

关闭防火墙和杀毒软件并开启RDP

令牌假冒简介

Windows与环境的搭建

针对域环境的渗透

真实内网环境搭建

内网渗透之Pivoting跳板攻击与自动路由

ProxyChains进行代理扫描并获取内网服务器权限

多层跳板的使用

插件Mimikatz的简介与使用

MSF永久后门植入

NC后门植入

|

|

第三天

(Python编程)

|

Python基础

|

Python语言介绍

Python在安全领域的应用

Python基础语法

Python基本数据类型

Python运算符与字符串

Python列表、元组、字典

Python条件控制与循环语句

|

|

Python进阶

|

Python函数

Python输入输出

Python模块

Python正则表达式

Python中常用的一些模块介绍与编写

Python爬虫编写

|

|

第四天(HackingPython)

|

Python渗透测试实践

|

用Python构建一个SSH僵尸网络

用Pexpect与SSH交互

用Pxssh暴力破解SSH密码

用Python构建匿名FTP扫描器

使用Ftplib暴力破解FTP用户口令

编写Python脚本与Metasploit交互

利用Python编写你自己的0day概念验证代码

利用Python编写基于栈的缓冲区溢出攻击

|

|

第五天

(POC编写)

|

POC与EXP基础

|

什么是POC

什么是EXP

PoC与Exp的几个误区

PoC编写流程

PoC框架讲解

|

|

SQLi POC编写

|

基于报错的SQL注入PoC编写

基于布尔盲注的PoC编写

基于时间盲注的PoC编写

|

第三期信息安全攻防技术培训主题为AWD攻防对抗与二进制安全,培训内容主要针对AWD攻防对抗竞赛中的知识点,培训过程中会对AWD攻防对抗模式的竞赛中涉及到的比赛的攻击与加固技巧,二进制安全,以及使用脚本进行权限维持与自动化Flag提交等内容进行综合讲解。第三期信息安全攻防技术培训大纲如下:

|

培训时间

|

课程主题

|

课程内容

|

|

第一天(AWD基础)

|

AWD基础

|

AWD攻防赛环境讲解

AWD攻防赛规则讲解

AWD攻防赛人员分工

系统全面的总结线下AWD的攻防思路

AWD攻防赛中用到的Linux命令

AWD攻防赛中Linux权限配置技巧

AWD攻防赛中必备的Linux组合命令使用技巧

AWD攻防赛中快速查找后门

|

|

日志分析

|

日志数据基础

日志的概念

日志数据来源

日志存储技术

日志分析技巧

日志分析工具

Web安全之日志分析实战

|

|

流量分析

|

tcpdump的介绍与使用

wireshark的介绍与使用

常见数据包的分析

恶意流量实例分析

ctf比赛中常见的数据包分析类型

|

|

第二天(加固防御)

|

操作系统加固

|

Windows操作系统加固

Linux操作系统加固

|

|

中间件加固

|

IIS的安装与使用

IIS加固措施

Apache的安装与使用

Apache加固措施

Nginx的安装与使用

Nginx加固措施

Tomcat安装与使用

Tomcat加固措施

Weblogic安装与使用

Weblogic加固措施

|

|

数据库加固

|

SQLServer安装与使用

SQLServer加固措施

MySQL安装与使用

MySQL加固措施

|

|

第三天(PWN基础与溢出漏洞)

|

PWN基础

|

PWN基础入门

PWN环境搭建

Linux程序调试方法

|

|

缓冲区溢出漏洞(栈溢出)

|

栈结构讲解

系统栈工作原理

寄存器与函数栈帧(附加实践)

栈溢出漏洞利用方法

栈溢出漏洞示例

Rop链的构造

|

|

缓冲区溢出漏洞(堆溢出)

|

堆结构讲解

堆溢出漏洞利用方法

堆溢出漏洞示例

UAF漏洞介绍

UAF漏洞利用场景

|

|

第四天(二进制安全工具)

|

IDA Pro

|

IDA Pro基础用法于快捷键

IDA常用插件的使用

常用技巧之堆栈不平衡

常用技巧之分析选型

常用技巧之修改数据

常用技巧之创建结构体

常用技巧之解析C头文件

常用技巧之定义数组

常用技巧之动态调试与远程调试

IDA Python

|

|

GDB

|

gdb的组成架构

gdb基本工作原理

gdb基本操作

gdb-peda

使用PEDA和Python编写gdb脚本

|

|

pwntools

|

pwntools安装

pwntools模块简介

pwntools使用详解

pwntools在CTF中的运用

|

|

OllyDbg

|

OllyDbg调试器加载程序

OllyDbg调试器设置断点

OllyDbg调试器找关键比较

|

|

第五天(AWD攻防进阶)

|

AWD PWN

|

AWD PWN技巧与方法讲解

|

|

PWN攻击防御思路路

|

|

PWN漏漏洞洞修补⽅方案

|

|

攻防赛赛PWN通防部署

|

|

攻防赛PWN EXP编写

|

|

攻防赛PWN EXP测试与攻击

|

|

AWD攻击技巧

|

AWD攻防赛中必备的Python脚本编写

|

|

AWD攻防赛中WAF脚本编写技巧

|

|

AWD攻防赛中不死马的编写与利用

|

|

EXP的寻找、修改、使用,及问题的解决方法

|

|

AWD攻防赛中快速获取Flag及批量提交Flag技巧

|

三、参与人员

业内知名专家、以及国内各相关企业、本专科高校、中职及相关单位的信息安全负责人、技术与管理人员、校级及二级院系负责人、骨干教师等。

四、培训时间

|

课程类型

|

课程内容

|

培训时间

|

|

《网络安全法》与

信息安全保密意识

|

网络安全法与信息安全保密意识

|

2018.12.17-21日

|

|

信息安全攻防技术

(第一轮)

|

第一期:Web安全攻防

|

2018.12.17-21日

|

|

第二期:攻防工具与脚本编写

|

2018.12.24-28日

|

|

第三期:AWD攻防对抗与二进制安全

|

2018.12.31-2019.01.04日

|

|

信息安全攻防技术

(第二轮)

|

第一期:Web安全攻防

|

2019.01.07日-11日(暂定)

|

|

第二期:攻防工具与脚本编写

|

2019.01.14日-18日(暂定)

|

|

第三期:AWD攻防对抗与二进制安全

|

2019.01.21日-25日(暂定)

|

五、培训费用

本次会议《网络安全法》与信息安全保密意识的培训不收取任何会议费。

信息安全技术培训共三期,每期培训费 1000元。

凡报名参加第一轮培训的学员均可免费再次参加第二轮培训。

六、培训地点

江苏省南京市栖霞区学津路8号仙林高创中心B座6层

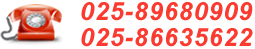

七、会议报名及联系人

为了便于会议的组织与安排,请各参会人员于2018年12月16日前打开参会报名网址或扫描参会二维码填写参会人员信息。

l 参会报名网址 http://hdxweb.cn/HuJyC

联系人: 孙健 13520195000 sunjian@cnhongke.org

江苏省计算机学会

江苏省计算机学会信息安全专业委员会

2018-12-03

|

当前位置:首页 > 新闻中心 > 通知公告

当前位置:首页 > 新闻中心 > 通知公告